Wyzwania pracy zdalnej, phishing „na koronawirusa”, biznesowe spojrzenie na cyberbezpieczeństwo, testy penetracyjne na żywo. Aktualność programu konferencji Security First robi wrażenie – nawet na takim security geeku, jak ja.

Sprawdź subiektywną relację z konferencji online organizowanej przez Computerworld i ISSA Polska.

Praca zdalna a bezpieczeństwo IT

Podczas zdalnej konferencji o cyberbezpieczeństwie nie mogło zabraknąć tematu pracy zdalnej. W Sidnet od lat prowadzimy projekty spoza biura – członkowie zespołu pracują z różnych miast w Polsce. Pandemia koronawirusa sprawiła, że nasze doświadczenie z pracą zdalną z dnia na dzień zyskało na znaczeniu w oczach klientów. Wszystko wskazuje na to, że tendencja do zastępowania pracy na miejscu pracą zdalną będzie się utrzymywała w kolejnych latach.

Przyszłość usług w chmurze

Michał Kurek potwierdził, że pandemia COVID-19 spopularyzuje technologie chmurowe. Według badań KPMG 43% polskich firm już korzysta z rozwiązań chmurowych, a kolejne 17% planuje zacząć korzystać z usług w chmurze w najbliższej przyszłości.

Źródło: Security First.

Rewolucja środowiska pracy

Według Pawła Marciniaka z Matrix42 środowisko pracy przechodzi obecnie szereg zmian, m.in.:

- Zmianę postrzegania pracy: od powiązania pracy z miejscem jej wykonywania do percepcji pracy jako wykonywanych czynności.

- Zmiany potrzeb pracowników i pracodawców: od sztywnych godzin do elastycznego czasu pracy; od umów na czas nieokreślony po freelancing i gig economy; od hierarchii do dynamicznej sieci organizacyjnej.

- Zmianę podejścia do zarządzania IT w firmie: od centralnego zarządzania do samoobsługi pracowników – zaopatrzonych w dostęp do zdalnych systemów i wiedzę, jak za ich pomocą kontynuować procesy firmy z dowolnego miejsca.

Cyberbezpieczeństwo a rozwój biznesu

Sporo miejsca poświęcono relacji bezpieczeństwa IT z biznesem. Daje do myślenia, jak często pierwszym krokiem do rozwiązania problemów technicznych jest poprawa komunikacji w firmie. Działa to także w drugą stronę – usunięcie problemów technicznych może złagodzić napięcia w firmie, np. wtedy, gdy dział security jest odbierany jako ten blokujący.

Stadia dojrzałości w zarządzaniu bezpieczeństwem IT

Paweł Wojciechowski zarysował wyzwania bezpieczeństwa zależne od skali przedsiębiorstwa:

- Na najniższym poziomie są średniej wielkości firmy z działem IT, mierzące się z pojedynczymi incydentami.

- Drugi poziom to średnie/duże biznesy z zespołem dedykowanym bezpieczeństwu. Na tym etapie powinien pojawić się przynajmniej podstawowy plan odpowiedzi na incydenty, uwzględniający wszystkich dostawców usług.

- Najwyższy poziom dojrzałości osiągają firmy sektora enterprise z własnym Centrum Operacji Bezpieczeństwa (Security Operations Center, SOC), zaawansowanymi procesami i spisanymi zasadami postępowania.

Bezpieczeństwo sieci przemysłowych (OT)

Ciekawie było poznać wyzwania cyberbezpieczeństwa specyficzne dla branży produkcyjnej, gdzie poza rozwiązaniami IT pojawiają się sieci przemysłowe (Operational Technology, OT).

Zagrożenia dla Systemu Kontroli Przemysłowej (ICS)

Celem prezentacji Rolanda Kulanka było przypomnienie, że cyberbezpieczeństwo to proces ciągły. Prelegent z Rockwell Automation rozprawił się także z mitami związanymi z bezpieczeństwem Systemu Kontroli Przemysłowej (Industrial Control System, ICS). Każdy system – bez znaczenia, czy odseparowany od internetu lub ukryty za firewallem – może stać się celem ataku.

Źródło: Security First.

Systemy IDS i IPS – różnice i zastosowanie

Wojciech Kubiak z PKP Energetyka bardzo czytelnie wyjaśnił, kiedy i dlaczego stosować rozwiązania typu IDS i IPS. Tam, gdzie współwystępują sieci przemysłowe (OT) i korporacyjne (IT) niezbędna jest hybryda systemów:

- System Zapobiegania Włamaniom (Intrusion Prevention System, IPS) to rozwiązanie aktywnie chroniące komponenty IT, szczególnie: systemy operacyjne, bazy danych czy aplikacje WWW.

- System Wykrywania Włamań (Intrusion Detection System, IDS) lepiej sprawdza się w przypadku komponentów OT. Działając pasywnie, powinien monitorować: aplikacje, systemy sterowania i anomalie w sieci.

Ciekawostki w temacie IT security

COVID-19 jako przynęta w phishingu

Pandemia przyniosła niepokój nasilający tendencję do nieracjonalnych zachowań, a także zdalną pracę i naukę – często z wykorzystaniem prywatnego sprzętu i sieci. Szybko znaleźli się oszuści, którzy wykorzystali tę szansę do przeprowadzenia ataków cyfrowych “inspirowanych” koronawirusem. Joanna Karczewska przedstawiła skalę zjawiska i szereg alarmujących przykładów. Prognozy? Będzie gorzej, jeśli nie zaczniemy korzystać ze standardów bezpieczeństwa.

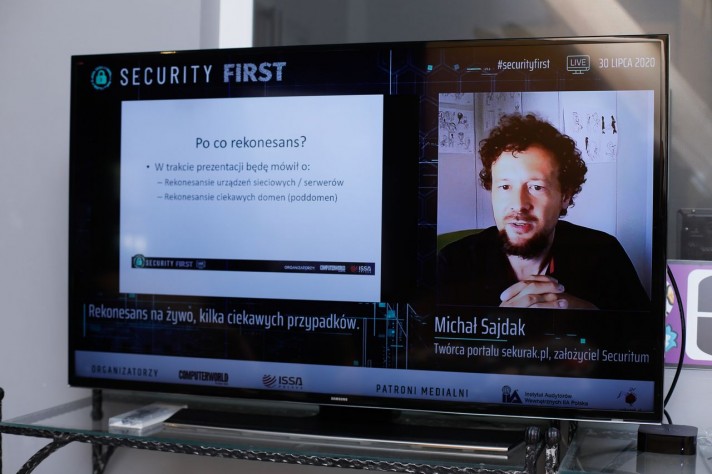

Testy penetracyjne live

Michał Sajdak przeprowadził na żywo rekonesans urządzeń sieciowych i serwerów za pomocą testów penetracyjnych. Byłem szczególnie ciekaw tej prezentacji, bo śledzę aktywność prelegenta w serwisie Sekurak.pl i cenię go za zwięzłe, rzeczowe artykuły. Prezentacja też taka była.

Źródło: Security First.

Odzyskiwanie danych

Daniel Olkowski z Dell Technologies przybliżył ideę cyfrowego bunkra, umożliwiającego odzyskanie danych po ataku. O czym należy pamiętać?

- Wyizolować cyfrowy bunkier od reszty infrastruktury.

- Przechowywać kopie bezpieczeństwa odporne na modyfikacje czy usunięcie.

- Automatyzować takie operacje jak: pobieranie danych, weryfikację czy odzyskiwanie.

Systemy zabezpieczające HP Sure

Od lat korzystam z Linuksa i zwykle nie śledzę oprogramowania Windows dostarczanego wraz z komputerem. Otwieranie witryn i załączników w maszynach wirtualnych (HP Sure Click) z pewnością ochroni niejeden komputer przed złośliwym oprogramowaniem. Pozytywnie zaskoczył mnie też wbudowany w ekran laptopa filtr prywatyzujący HP Sure View Gen3. Rozważę tę opcję przed zakupem nowego urządzenia.